在数字化转型加速的今天,企业安全软件已成为保护组织数字资产不可或缺的工具。一个令人不安的问题时常浮现:这些旨在保护我们免受网络威胁的软件,是否可能成为隐形的数据收集者,在背后悄悄传输敏感信息?本文将深入探讨这一议题,从技术原理、行业实践和法律合规层面,解析网络与信息安全软件的运作机制。

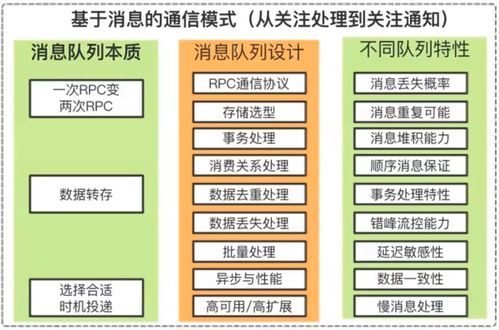

我们需要理解安全软件为何需要传输数据。现代企业安全解决方案,如端点检测与响应(EDR)、安全信息和事件管理(SIEM)系统,其核心功能依赖于一定程度的数据收集和分析。例如,为了检测异常行为或潜在威胁,软件需要将日志文件、事件记录或可疑文件的元数据发送到云端或本地服务器进行分析。这种数据传输通常是为了:

- 威胁情报共享:通过匿名化处理,将新发现的恶意软件特征上传至云端威胁情报平台,帮助整个用户社区更快应对新型攻击。

- 集中分析与管理:在分布式企业中,将各终端的安全事件汇总到中央控制台,便于安全团队统一监控和响应。

- 软件更新与功能改进:传输必要的诊断信息以修复漏洞或优化性能。

关键区别在于:这些传输行为是透明的、必要的,并且严格遵循最小化数据原则,还是隐蔽的、过度的,甚至带有商业目的?

透明性与用户知情权

负责任的安全软件提供商会在最终用户许可协议(EULA)和隐私政策中明确说明数据收集的范围、目的和去向。企业IT管理员在部署前应仔细审查这些条款。合法的软件会提供详细的控制选项,允许管理员配置哪些数据可以上传、哪些必须保留在本地。例如,可以设置仅传输高度匿名化的威胁指标,而将包含个人可识别信息(PII)的日志完全隔离在内网。

技术机制与数据安全

数据传输本身应通过加密通道(如TLS)进行,确保传输过程中的安全性。数据在发送前可能经过脱敏、聚合或哈希处理,以保护隐私。例如,一个文件被检测为恶意时,软件上传的可能是其哈希值(一种独特的数字指纹),而非文件内容本身。企业级解决方案通常还支持完全本地化部署,所有数据不出企业边界,满足高度严格的合规要求。

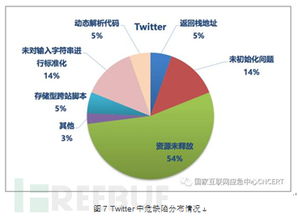

风险与滥用的可能性

尽管行业主流是规范的,但风险确实存在:

- 供应链风险:如果软件供应商自身被入侵,其收集的数据可能泄露。

- 模糊的条款:某些免费或低成本软件可能通过模糊的条款,为更广泛的数据收集(甚至用于商业分析)留下空间。

- 配置错误:企业管理员不当的配置可能导致超出预期范围的数据被上传。

如何确保安全软件值得信赖?

1. 尽职调查:选择声誉良好、透明度高的供应商。查看独立安全评估报告(如第三方审计)。

2. 仔细审查协议:明确数据所有权、处理地点和用途。确保合同符合《网络安全法》、《数据安全法》及GDPR等适用法规。

3. 利用配置控制权:充分利用软件提供的策略设置,最小化数据外传,并定期审计日志以验证行为是否符合预期。

4. 网络监控:使用网络流量分析工具,监控安全软件对外连接的域名、IP地址和数据量,发现异常通信。

5. 询问供应商:直接询问供应商其数据实践,要求其提供数据流向图和安全白皮书。

结论

绝大多数正规的企业级网络与信息安全软件并非“偷传数据”,其必要的数据传输是公开声明且服务于核心安全功能的。“信任,但要验证”是信息安全领域的金科玉律。企业不应将安全完全外包,而应通过技术控制和严格管理,成为自身数据命运的掌控者。在隐私保护与威胁防护之间取得平衡,选择并正确配置那些将透明度、安全性和用户控制权置于首位的解决方案,是构建真正可靠数字防线的基石。